Что такое NGFW

NGFW (Next-Generation Firewall) — это межсетевой экран нового поколения, который сочетает функции классического firewall и средств глубокой защиты сети.

В отличие от традиционных решений, NGFW анализирует не только IP-адреса и порты, но и содержимое трафика, приложения и поведение пользователей. По сути, это единый центр сетевой безопасности, который объединяет firewall, IDS/IPS, антивирус, фильтрацию контента и контроль приложений, снижающий количество разрозненных средств защиты и упрощая управление безопасностью сети.

Принцип работы NGFW

Работа NGFW строится на многоуровневом анализе сетевого трафика. Когда пакет данных проходит через межсетевой экран, он последовательно проверяется несколькими компонентами системы.

- Модуль традиционной сетевой фильтрации отвечает за контроль трафика на основе заголовков пакетов. Он анализирует IP-адреса источника и назначения, номера портов и используемые протоколы, применяя базовые правила доступа: какие соединения разрешены, а какие должны быть заблокированы.

- Компонент идентификации приложений. NGFW использует сигнатуры, поведенческий анализ и алгоритмы для определения, какое именно приложение передает данные. Система распознает приложение, даже если оно работает через нестандартный порт или использует шифрование. Например, NGFW способен идентифицировать использование Telegram даже при работе через порт 443 за счёт анализа сигнатур, характеристик трафика и поведения приложения, а не только номера порта.

- Модуль IPS проверяет поток данных на наличие известных сигнатур атак и аномального поведения. Он анализирует не только заголовки, но и содержимое пакетов, выявляя попытки эксплуатации уязвимостей, SQL-инъекции, переполнение буфера и другие векторы атак. При обнаружении угрозы система может заблокировать соединение или удалить вредоносные фрагменты из потока данных.

- Антивирусный движок сканирует передаваемые файлы в режиме реального времени. Если файл вызывает подозрения, он может быть отправлен в песочницу (Sandbox) — изолированную среду, где система наблюдает за его поведением. Это особенно эффективно против новых угроз, которых еще нет в антивирусных базах.

- Компонент контроля веб-содержимого фильтрует доступ к сайтам по категориям. SSL-инспекция позволяет анализировать зашифрованный трафик, который составляет более 80% всего интернет-трафика. NGFW расшифровывает SSL/TLS-соединения, проверяет содержимое и заново шифрует данные перед отправкой получателю.

- Система идентификации пользователей интегрируется с Active Directory или другими службами каталогов. Это позволяет применять политики безопасности не просто к IP-адресам, а к конкретным пользователям и группам. Сотрудник финансового отдела получит один набор прав доступа, а разработчик — совершенно другой, независимо от того, с какого устройства они работают.

Плюсы внедрения NGFW

Для бизнеса использование NGFW решает сразу несколько практических задач — от контроля сетевой активности до выполнения требований регуляторов:

- Детальный контроль приложений. Возможность управлять доступом на уровне приложений, а не только портов. Это позволяет ограничивать доступ к нежелательным сервисам и минимизировать риски утечек данных.

- Видимость сетевой активности. NGFW предоставляет детальную аналитику: какие приложения используются, кто генерирует больше всего трафика, откуда приходят подозрительные подключения.

- Упрощение архитектуры безопасности. Вместо множества разрозненных решений — отдельного firewall, IPS, антивирусного шлюза, веб-фильтра — вы получаете единую платформу. Это снижает сложность управления, уменьшает количество консолей администрирования и устраняет потенциальные бреши в защите между разными системами.

- Защита удаленных сотрудников. Современные NGFW включают встроенные VPN-шлюзы корпоративного уровня, обеспечивая безопасный доступ для удаленных работников.

- Соответствие требованиям регуляторов. Внедрение NGFW помогает выполнять требования 187-ФЗ, приказов ФСТЭК №239, № 117 и №21.

- Производительность и масштабируемость. Несмотря на глубокий анализ трафика, современные NGFW обрабатывают десятки гигабит в секунду без существенной задержки. При росте инфраструктуры возможно наращивание производительности через кластеризацию или добавление аппаратных ускорителей.

Варианты реализации и способы внедрения межсетевого экрана

Интеграция NGFW начинается с выбора оптимальной архитектуры развертывания. Принцип внедрения зависит от особенностей инфраструктуры, бизнес-требований и имеющихся ресурсов.

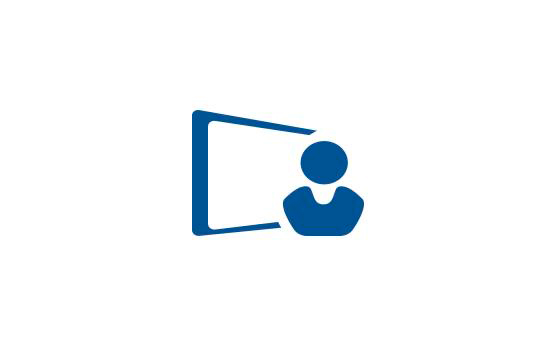

- Аппаратные решения. Специализированные устройства NGFW. В основе решения лежит высокопроизводительный процессор, внутри которого реализованы специализированные модули, включая криптографические ускорители. Они предназначены для быстрого выполнения операций шифрования и дешифрования при обработке сетевого трафика.Такие решения обеспечивают максимальную производительность и минимальную задержку. Аппаратный NGFW оптимален для защиты периметра сети крупных организаций с высокими требованиями к пропускной способности.

- Виртуальные межсетевые экраны развертываются как виртуальные машины на гипервизорах VMware, Hyper-V или KVM. Этот вариант удобен для сегментации виртуализированной инфраструктуры, защиты облачных сред и микросервисных архитектур. Актуально для облачных и гибридных сред, а также в проектах с ограниченным бюджетом. Позволяет масштабировать защиту, быстро вносить изменения и интегрировать с другими компонентами IT-среды.

- Облачные NGFW (FWaaS — Firewall as a Service) предоставляются как сервис. Это решение для компаний, использующих облачную инфраструктуру или имеющих распределенную сетевую архитектуру. Управление централизовано через веб-консоль, масштабирование происходит автоматически, а затраты минимальны.

- Гибридная модель комбинирует несколько вариантов. Например, аппаратный NGFW на периметре главного офиса, виртуальные экземпляры в дата-центре и облачные сервисы для защиты филиалов. Все компоненты управляются из единой консоли, что обеспечивает согласованность политик безопасности.

Варианты интеграции отличаются тем, насколько сильно изменяется текущая инфраструктура:

- Прозрачный режим (transparent mode) позволяет установить NGFW без изменения IP-адресации. Межсетевой экран работает как сетевой мост на канальном уровне, анализируя проходящий трафик. Этот вариант минимизирует вмешательство в работающую сеть и подходит для пилотного внедрения.

- Режим маршрутизатора (routed mode) предполагает, что NGFW выполняет функции шлюза между сегментами сети. Требуется изменение таблиц маршрутизации, но вы получаете полный контроль над трафиком.

Этапы внедрения NGFW

- Обследование и проектирование. Аудит сети, сервисов и правил безопасности, формирование архитектуры NGFW, точек размещения и требований к производительности.

- Разработка политики безопасности. Описание доступа на уровне бизнес-ролей, учет исключений и привилегированных сценариев.

- Подготовка инфраструктуры. Установка оборудования или виртуальной среды, базовая связность, резервное копирование.

- Базовая настройка. Конфигурация интерфейсов и зон, интеграция с каталогами пользователей, активация защитных модулей.

- Тестирование политик. Запуск в режиме мониторинга, устранение ложных срабатываний, проверка работы сервисов.

- Пилотное включение. Ограниченное включение, мониторинг влияния на производительность, корректировка настроек.

- Промышленная эксплуатация. Поэтапный перенос трафика на всю инфраструктуру.

- Мониторинг и реагирование. Настройка оповещений, интеграция логов, регламенты реагирования и обучение администраторов.

Типичные ошибки при внедрении

- Недостаточное обследование инфраструктуры. Неполная инвентаризация приложений и потоков трафика приводит к тому, что критичные сервисы неожиданно перестают работать после включения NGFW.

- Прямой перенос старых правил. Миграция правил со старого firewall «один в один» не использует возможности NGFW. Политики должны переосмысливаться с учетом новых функций.

- Чрезмерно строгие политики безопасности с самого начала. Попытка сразу заблокировать «всё лишнее» останавливает работу пользователей и вызывает шквал жалоб. Правильный подход — начать с базовой защиты и постепенно ужесточать контроль.

- Недооценка требований к производительности. Включение всех функций проверки — SSL-инспекции, антивируса, песочницы — на недостаточно мощном оборудовании приводит к уменьшению производительности сети. Необходим запас по производительности минимум 30-40% от пикового трафика.

- Отсутствие плана отката. Если при внедрении возникнут критичные проблемы, должна быть возможность быстро вернуться к предыдущей конфигурации. Это требует сохранения старого решения в работоспособном состоянии и четкого плана переключения.

- Отсутствие обучения администраторов. NGFW — сложная система, требующая глубокого понимания принципов работы. Администраторы должны пройти обучение до начала внедрения, а не разбираться в процессе эксплуатации промышленной системы.

- Игнорирование регулярных обновлений. Базы сигнатур устаревают ежедневно. Отсутствие автоматических обновлений превращает NGFW в дорогой, но малоэффективный firewall, неспособный противостоять новым угрозам.

Внедрение межсетевого экрана с интегратором УИБ

Внедрение межсетевого экрана с интегратором Управления информационной безопасности позволяет избежать типичных ошибок и получить предсказуемый результат. Эксперты учитывают специфику инфраструктуры, требования регуляторов и реальные риски бизнеса.

Управление информационной безопасности выступает не просто поставщиком NGFW, а интегратором, отвечающим за результат — работоспособную и юридически корректную систему сетевой защиты.

Чтобы обсудить проект или получить расчет стоимости по услуге внедрение межсетевого экрана, звоните 8 800-707-94-97 или пишите на sales@uibcom.ru. Ответим на все вопросы и поможем разобраться в процессе внедрения.